| · | 31.03 | Выпуск дистрибутива CachyOS 250330, поставляющего ядро с дополнительными оптимизациями (40 +4) |

|

Опубликован выпуск дистрибутива CachyOS 250330, основанного на пакетной базе Arch Linux и применяющего непрерывную модель доставки обновлений. Дистрибутив примечателен включением оптимизаций для повышения производительности и предоставлением возможности установки различных сред рабочего стола. Помимо базового окружения на основе KDE для установки доступны GNOME, Xfce, i3WM, Wayfire, LXQT, OpenBox, Cinnamon, Cosmic, UKUI, LXDE, Mate, Budgie, Qtile, Hyprland и Sway. Размер установочного iso-образа 2.7 ГБ. Отдельно поставляются сборки (2.8 ГБ) для носимых устройств (Handheld Edition) с интерфейсом в стиле GameMode и компонентами для любителей компьютерных игр.

В дистрибутиве по умолчанию включён планировщик задач BORE, оптимизированный для снижения задержек на рабочем столе и повышения приоритета интерактивных процессов. Ядро и пакеты собраны с включением LTO-оптимизаций (Link-Time Optimization) и задействованием инструкций, доступных в процессорах на базе микроархитектур x86-64-v3, x86-64-v4 и Zen4. При сборке базовых пакетов дополнительно включены оптимизации PGO (Profile-Guided Optimization) или BOLT (Binary Optimization and Layout Tool). В дистрибутиве поставляется web-браузер Cachy-Browser, основанный на Firefox с патчами для усиления безопасности и повышения производительности, а также изменениями от проекта Librewolf. В качестве файловых систем могут использоваться btrfs, zfs, ext4, xfs и f2fs. Основные изменения:

| ||

|

Обсуждение (40 +4) |

Тип: Программы |

| ||

| · | 30.03 | Опубликован свободный видеокодек Theora 1.2 (120 +32) |

|

Организация Xiph.Org, известная разработкой видео- и аудиокодеков Daala, Opus, FLAC, Vorbis и Speex, представила новую редакцию свободного кодека Theora 1.2, сформированную спустя 15 с половиной лет после прошлого обновления. Кодек распространяется под свободной лицензией без сбора лицензионных отчислений (royalty-free). Формат сжатия видео Theora, как правило, используется совместно с аудиокодеком Vorbis в контейнерах Ogg и может работать в режимах с переменным и фиксированным битрейтом. По уровню качества кодирования Theora близок к H.264 и DiVX. Эталонная реализация кодека распространяется под лицензией BSD.

Основное внимание при подготовке новой редакции было уделено повышению производительности и эффективности кодирования. На уровне битового потока (bitstream) Theora 1.2 полностью соответствует стандартизированному в 2004 году формату кодирования видео Theora. API и ABI интерфейсы новой версии также сохраняют полную совместимость с прошлыми выпусками Theora. В состав Theora 1.2 включены 190-страничная спецификация, документация на API, черновик спецификации RTP-расширений для потокового вещания и эталонные реализации кодировщика и декодировщика. Главным изменением в Theora 1.2 стала новая реализация эталонного кодировщика, предложенного под кодовым именем "Ptalarbvorm". В новой реализации значительно повышена производительность и обеспечен более высокий уровень сжатия. При этом создаваемые новым кодировщиком файлы полностью совместимы с декодировщиками, предлагавшимися в прошлых версиях. Кроме того, в Theora 1.2 проведена оптимизация эталонного декодировщика, добавлена поддержка платформы RISC OS и значительно улучшена поддержка архитектуры ARM. Добавлены оптимизации для CPU ARM и DSP TI C64x+. Предложено три уровня скорости кодирования (старый уровень 2 переименован в 3, а вместо второго предложен новый промежуточный уровень).

| ||

|

Обсуждение (120 +32) |

Тип: К сведению |

| ||

| · | 30.03 | Выпуск видеоредакторов Shotcut 25.03 и Flowblade 2.20 (44 +5) |

|

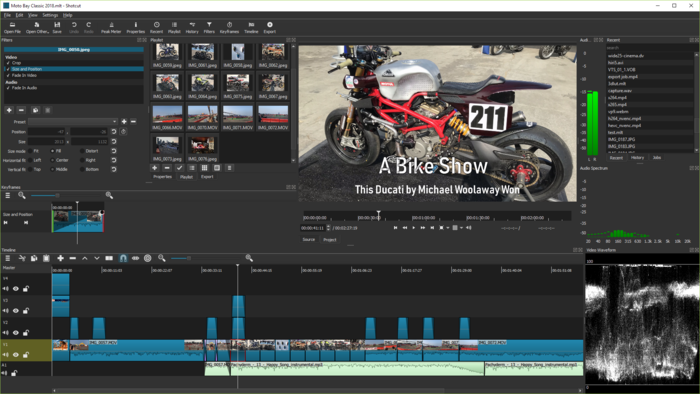

Опубликован релиз видеоредактора Shotcut 25.03, развиваемого автором проекта MLT и использующего данный фреймворк для редактирования видео. Поддержка форматов видео и звука реализована через FFmpeg. Возможно использование плагинов с реализацией видео и аудио эффектов, совместимых с Frei0r и LADSPA. Из особенностей Shotcut можно отметить возможность многотрекового редактирования с компоновкой видео из фрагментов в различных исходных форматах, без необходимости их предварительного импортирования или перекодирования. Имеются встроенные средства для создания скринкастов, обработки изображения с web-камеры и приёма потокового видео. Код написан на C++ с использованием фреймворка Qt и распространяется под лицензией GPLv3. Готовые сборки доступны для Linux (AppImage, flatpak и snap), macOS и Windows.

Среди изменений в новом выпуске:

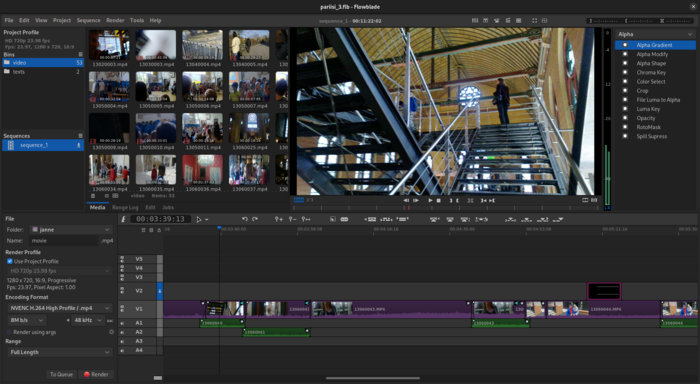

Кроме того, состоялся релиз многотрекового редактора видео Flowblade 2.20, предназначенного для компоновки видеороликов из отдельных видео, звуковых файлов и изображений. Редактор предоставляет средства для обрезки клипов с точностью до отдельных кадров, использования фильтров, определения своего порядка применения инструментов, корректировки поведения шкалы времени, композитинга изображений (например, можно поворачивать, постепенно замещать и создавать переходные эффекты). Код проекта написан на языке Python (MLT, FFmpeg, PyGTK) и распространяется под лицензией GPLv3. Сборки подготовлены в формате Flatpak. Среди изменений в новом выпуске:

| ||

|

Обсуждение (44 +5) |

Тип: Программы |

| ||

| · | 30.03 | Доступны утилиты мониторинга nvtop 3.2.0 и htop 3.4.0. Уязвимость в atop (70 +16) |

|

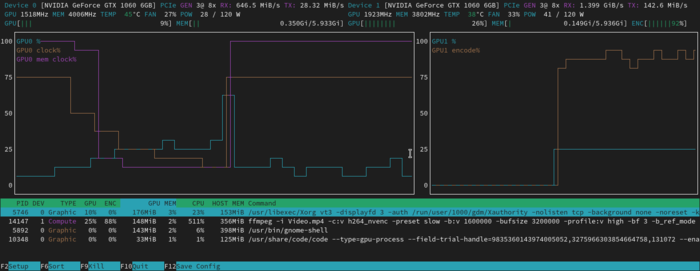

Опубликован выпуск консольной утилиты nvtop 3.2.0, предназначенной для интерактивного мониторинга работы GPU и аппаратных ускорителей. Утилита позволяет наглядно отслеживать на графиках нагрузку, потребление памяти и изменение частоты GPU, а также просматривать процессы, наиболее активно нагружающие GPU. Поддерживаются GPU и ускорители компаний AMD, Intel, NVIDIA, Apple (M1 & M2), Huawei (Ascend), Qualcomm и Broadcom (VideoCore). Возможно отслеживание на одном экране работы сразу нескольких чипов.

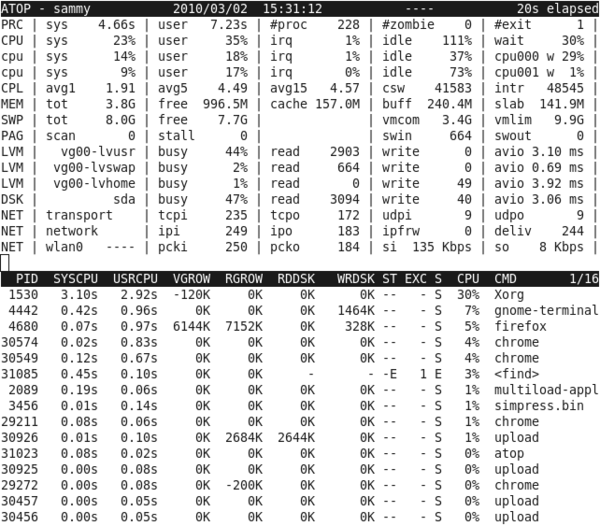

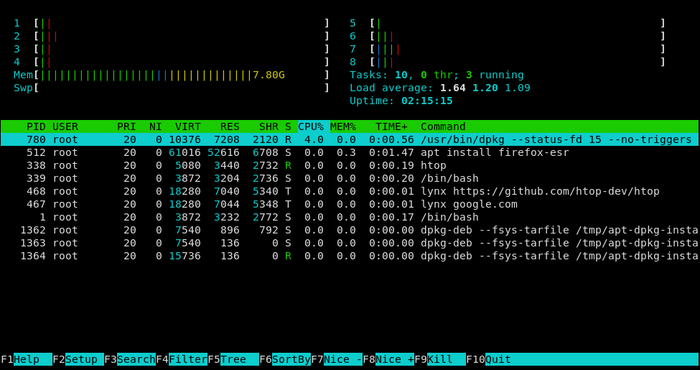

В новой версии реализована поддержка драйверов Intel XE и Broadcom V3D (Raspberry Pi). Добавлена поддержка AI-ускорителя Google TPU (Tensor Processing Unit). Добавлены опции "-P" и -s" для скрытия области со списком процессов и для сохранения состояния в формате JSON.  Одновременно состоялся выпуск утилиты Atop 2.11.1, предназначенной для интерактивного мониторинга параметров работы системы и отображения активности процессов. От утилиты top программа atop отличается большей детализацией (CPU, GPU, память, диски, сеть, потоки, контейнеры) и возможностью периодического сброса отчётов в файл для последующего анализа. Код написан на языке Си и распространяется под лицензией GPLv2. В новой версии устранена уязвимость (CVE-2025-31160), позволяющая локальному пользователю вызвать переполнение буфера при запуске утилиты atop другим пользователем. Например, непривилегированный пользователь может организовать атаку на администратора, запускающего утилиту atop. Проблема вызвана тем, что в atop опционально поддерживается сбор статистики о работе GPU, который вынесен в отдельный процесс atopgpud. Взаимодействие с этим процессом осуществляется через TCP-порт. Во время запуска atop пытается соединиться с данным TCP-портом и периодически загружает через него статистику, не обеспечивая при этом должной проверки размера передаваемых данных. Метод атаки сводится к тому, что любой пользователь в системе может запустить на сетевом порту atopgpud свой обработчик, который выдаст данные заведомо большего размера, что приведёт к переполнению буфера в atop при попытке разбора статистики. Возможность создания рабочего эксплоита для выполнения кода пока не продемонстрирована. В новой версии atop по умолчанию отключён сбор статистики через TCP-порт и добавлена опция "-k" для активации поддержки atopgpud. Также внесены дополнительные проверки в код разбора статистики для предотвращения переполнений.  В заключении можно отметить выпуск top-подобной утилиты htop 3.4.0, примечательной такими возможностями, как свободная вертикальная и горизонтальная прокрутка списка процессов, средства оценки эффективности работы SMP и использования каждого процессорного ядра, наличие древовидного режима просмотра, гибкие возможности по настройке интерфейса, поддержка фильтрации процессов и управления ими (завершение работы, настройка приоритета). Код проекта написан на языке Си и распространяется под лицензией GPLv2 В новой версии добавлено отслеживание активности GPU в Linux; улучшена работа на ARM-компьютерах Apple; решены проблемы со сборкой для DragonFlyBSD, Darwin, NetBSD, OpenBSD и Solaris; обеспечен учёт дисковой и сетевой активности в DragonFlyBSD; добавлена информация о потоках и состоянии процессов в macOS; расширена поддержка Unicode; переработан код для работы с датчиками температуры; повышена производительность кода для разбора статистики; добавлена поддержка скрытия данных о кэше и буферах.

| ||

|

Обсуждение (70 +16) |

Тип: Программы |

| ||

| · | 30.03 | Выпуск утилиты GNU patch 2.8 (31 +14) |

|

Спустя семь лет с прошлого выпуска и двенадцать с половиной лет с момента публикации ветки 2.7 представлен релиз утилиты GNU patch 2.8. Утилита позволяет применить к файлам патчи, включающие списки изменений, созданные программой diff. Код написан на языке Си и распространяется под лицензией GPLv3+.

В новой версии:

| ||

|

Обсуждение (31 +14) |

Тип: Программы |

| ||

| · | 29.03 | Представлен формат сжатия изображений Spectral JPEG XL (70 +26) |

|

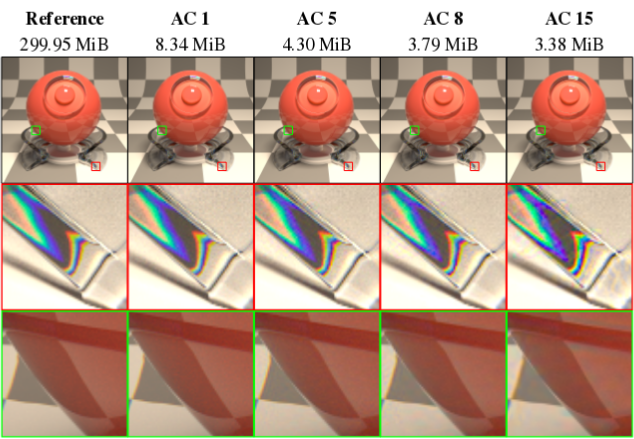

Инженеры из компании Intel представили формат изображений Spectral JPEG XL, оптимизированный для эффективного сжатия изображений, охватывающих области спектра за границей диапазона видимого излучения. Предложенный формат предоставляет возможности, аналогичные спектральной редакции формата OpenEXR, но в отличие от последнего обеспечивает кодирование с потерями, что позволяет добиться сокращения размера файлов в 10-60 раз по сравнению со сжатием без потерь.

Спектральные изображения содержат не только информацию об интенсивности света в трех основных цветовых каналах (RGB), но охватывают часть ультрафиолетового и инфракрасного диапазонов. Подобные изображения используются в таких областях, как высококачественный рендеринг, анализ материалов и визуализация научных данных. Например, спектральные изображения могут использоваться для точного моделирования реальных оптических эффектов при рендеринге, для оценки того, как выглядит краска при различном освещении, и для идентификации материалов по их световым сигнатурам. Съёмка с захватом диапазонов вне видимого спектра даёт возможность более точно моделировать взаимодействие света с материалами, но приводит к значительному увеличению информации, хранимой для каждого пикселя.

Спектральные изображения могут включать десятки каналов, охватывающих различные диапазоны длин волн, и использовать для каждого канала 16- или 32-разрядные числа с плавающей запятой, что позволяет охватить более широкий диапазон значений яркости, чем на обычных фотографиях. Ценой подобной возможности становится существенное увеличение размера по сравнению с традиционными изображениями. В качестве примера упомянуто изображение с 81 дополнительным спектральным каналом, занимающее в формате OpenEXR 300 МБ. При помощи Spectral JPEG XL данное изображение удалось сжать до 3.9 МБ без потери спектральных характеристик.

Для сокращения размера Spectral JPEG XL использует разделение данных о яркости и форме спектра, и применяет дискретное косинусное преобразование, позволяющее сохранить основные спектральные характеристики, но отбросить несущественные высокочастотные спектральные детали. Суть метода в преобразовании плавного изменения волновых характеристик в набор волновых коэффициентов (коэффициентов частоты), при совмещении воссоздающих исходную спектральную информацию. Более высокочастотные спектральные коэффициенты затем нормируются по отношению к общей яркости, что позволяет агрессивнее сжимать менее значимые данные. Идея в том, что с точки зрения восприятия наиболее важна средняя яркость и она сохраняется с наиболее высоким качеством, а коэффициенты высоких частот не столь важны и к ним применяется более высокий уровень сжатия и опционально более низкие разрешения. После этого информацию обрабатывает кодек, реализованный на базе существующего движка сжатия, разработанного для формата JPEG XL.

| ||

|

Обсуждение (70 +26) |

Тип: К сведению |

| ||

| · | 29.03 | Изучение начинки sandbox-окружения, используемого в Google Gemini для запуска Python-кода (18 +9) |

|

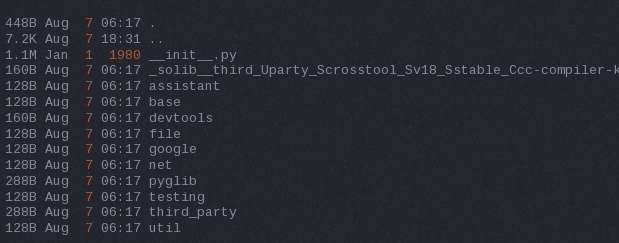

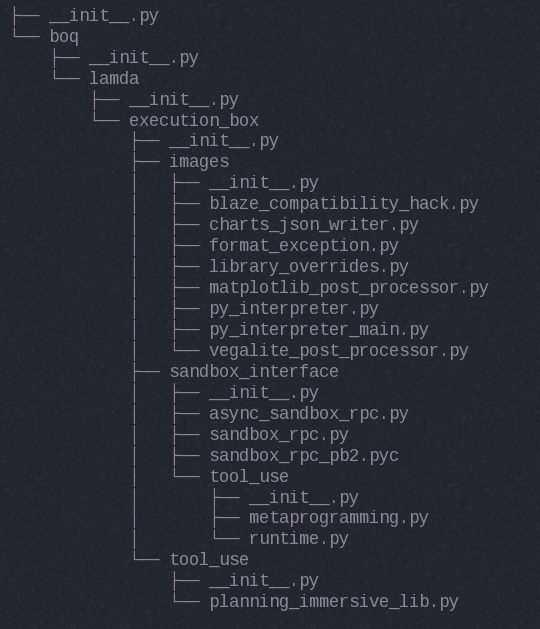

Опубликованы результаты исследования защищённости изолированного окружения для выполнения Python-кода, применяемого компанией Google в чатботе Gemini. Чатбот Gemini предоставляет средства для генерации кода по описанию задачи и для языка Python позволяет сразу запустить созданный код, чтобы избавить разработчика от лишних действий при его проверке. Код запускается в изолированном окружении, которое отрезано от внешнего мира и допускает только исполнение интерпретатора Python. Для определения начинки sandbox-окружения исследователи добились запуска кода, использующего возможности Python-библиотеки os для перебора содержимого всех каталогов и построения карты файловой системы.

Особый интерес вызвал исполняемый файл /usr/bin/entry/entry_point, который занимал 579 МБ. Для извлечения данного файла исследователи создали скрипт, который последовательно небольшими порциями выводил на экран содержимое в формате Base64. На своей стороне они автоматизировали склейку данных отрывков при помощи инструментария Caido и получили копию файла на своей системе. Для анализа полученного исполняемого файла была применена утилита binwalk, предназначенная для извлечения файлов, встроенных в прошивки. Среди извлечённых данных оказался каталог google3, в котором, судя по названиям файлов, находился Python-код с различными компонентами для обеспечения работы сервиса, например, RPC для взаимодействия AI-модели Gemini с внешними сервисами Google, такими как YouTube, Google Flights и Google Maps.   Изучение содержимого файлов показало, что это не конфиденциальный код и он был одобрен для публичного доступа службой безопасности Google. При этом дальнейший анализ дампа выявил наличие в нём proto-файлов (Protocol Buffer) со спецификациями внутренних структур данных, позволяющих понять тонкости обмена данными между различными сервисами Google. Польза от получения выявленных proto-файлов сомнительна, так как семь лет назад подобные proto-файлы уже были извлечены другими исследователями из Google App Engine.

| ||

|

Обсуждение (18 +9) |

Тип: Проблемы безопасности |

| ||

| · | 29.03 | В пакетном менеджере Zypper реализована параллельная загрузка пакетов (68 +10) |

|

Разработчики дистрибутива openSUSE реализовали в пакетном менеджере Zypper возможность распараллеливания загрузки пакетов и метаданных. Дополнительно предложен новый бэкенд, более оптимально повторно использующий уже установленные соединения и повышающий эффективность обработки метаданных. При обновлении 250 пакетов суммарным размером 100 МБ время загрузки после включения нового бэкенда и параллельного режима сократилось с 68.7 секунд до 13.1 секунд, а при обновлении 407 пакетов размером 1 ГБ - с 281.1 cекунды до 119.6 секунд.

Распараллеливание доступно начиная с выпусков libzypp 17.36.4 и zypper 1.14.87, пока размещённых только в репозиториях Tumbleweed и Slowroll. По умолчанию упомянутые возможности пока отключены и преподносятся как экспериментальные. Для включения параллельной загрузки и нового бэкенда можно использовать переменные окружения "ZYPP_PCK_PRELOAD=1" и "ZYPP_CURL2=1", а настройка числа одновременных соединений регулируется при помощи параметра "download.max_concurrent_connections" в файле конфигурации zypp.conf.

| ||

|

Обсуждение (68 +10) |

Тип: К сведению |

| ||

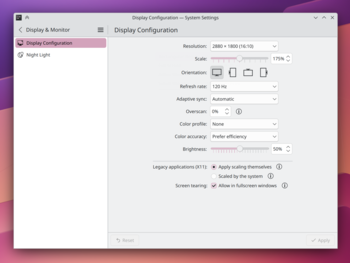

| · | 29.03 | В KDE добавлена поддержка Wayland-протокола fifo и улучшена настройка дисплеев (113 +15) |

Нейт Грэм (Nate Graham), разработчик, занимающийся контролем качества в проекте KDE, опубликовал очередной отчёт о разработке KDE. Среди изменений, добавленных в ветку, на основе которых формируется релиз KDE Plasma 6.4.0:

| ||

|

Обсуждение (113 +15) |

Тип: К сведению |

| ||

| · | 29.03 | Релиз сборочной системы CMake 4.0.0 (109 +11) |

|

Представлен релиз кроссплатформенного открытого генератора сценариев сборки CMake 4.0.0, выступающего в качестве альтернативы Autotools и используемого в таких проектах, как KDE, LLVM/Clang, MySQL, MariaDB, ReactOS и Blender. Код CMake написан на языке C++ и распространяется под лицензией BSD.

CMake примечателен предоставлением простого языка сценариев, средствами расширения функциональности через модули, поддержкой кэширования, наличием инструментов для кросс-компиляции, поддержкой генерации файлов сборки для широкого спектра систем сборки и компиляторов, наличием утилит ctest и cpack для определения сценариев тестирования и сборки пакетов, утилитой cmake-gui для интерактивной настройки параметров сборки. Основные изменения:

| ||

|

Обсуждение (109 +11) |

Тип: Программы |

| ||

| · | 28.03 | Выпуск дистрибутива для резервного копирования Rescuezilla 2.6 (37 +6) |

|

Доступен выпуск дистрибутива Rescuezilla 2.6, предназначенного для резервного копирования, восстановления систем после сбоев и диагностики различных аппаратных проблем. Дистрибутив построен на пакетной базе Ubuntu и продолжает развитие проекта "Redo Backup & Rescue", разработка которого была прекращена в 2012 году. Для загрузки предлагаются live-сборки для 32- и 64-разрядных систем x86 (1.3 ГБ) и deb-пакет для установки в Ubuntu.

Rescuezilla поддерживает резервное копирование и восстановление случайно удалённых файлов в разделах Linux, macOS и Windows. Выполняется автоматический поиск и подключение сетевых разделов, которые можно использовать для размещения резервных копий. Графический интерфейс основан на оболочке LXDE. Формат создаваемых резервных копий полностью совместим с дистрибутивом Clonezilla. При восстановлении поддерживается работа с образами Clonezilla, Redo Rescue, Foxclone и FSArchiver, а также с образами виртуальных машин в форматах VirtualBox VDI, VMWare VMDK, QEMU QCOW2, Hyper-V VHDx и .dd/.img. В новой версии:

| ||

|

Обсуждение (37 +6) |

Тип: Программы |

| ||

| · | 28.03 | GitHub вводит лимит в сто тысяч репозиториев для одной организации (39 +9) |

|

Компания GitHub объявила о введении ограничения в 100 тысяч репозиториев для одной учётной записи пользователя или организации. Ограничение вступит в силу 28 апреля. После преодоления рубежа в 50 тысяч репозиториев владельцу начнёт выводиться баннер с предупреждением, а на email администратора будет направлено уведомление. Изменение призвано не допустить замедления работы учётных записей с очень большим числом репозиториев, а также исключить их негативное влияние на инфраструктуру. При необходимости поддержания очень большого числа репозиториев рекомендовано разносить их на несколько организаций.

| ||

|

Обсуждение (39 +9) |

Тип: К сведению |

| ||

| · | 28.03 | Выявлена возможность обхода ограничений доступа к "user namespace" в Ubuntu (74 +20) |

|

Исследователи безопасности из компании Qualys выявили три способа обхода применяемых в Ubuntu ограничений доступа к пространству имён идентификаторов пользователя (user namespace). Начиная с выпуска 23.10 в Ubuntu применяется дополнительный слой изоляции, не позволяющий обычным непривилегированным пользователям создавать "user namespace". Сам по себе доступ к "user namespace" не является уязвимостью и многие дистрибутивы предоставляют его из коробки, так как он требуется в системах контейнерной изоляции и используется для sandbox-ограничений (например применяется для sandbox-изоляции браузеров).

Пространства имён (namespace) в ядре Linux позволяют привязать к разным процессам разные представления ресурсов, например, процесс может быть помещён в окружение со своими точками монтирования, IPC, PID и сетевым стеком, которые не пересекаются с окружением других процессов. При помощи "user namespace" непривилегированный процесс в контексте изолированного контейнера может обращаться к подсистемам ядра, в обычных условиях требующих повышенных привилегий, но оставаться при этом непривилегированным вне контейнера. Проблема в том, что изначально многие подсистемы ядра были написаны с расчётом на то, что работать с ними может только пользователь root, и проблемы в подобных подсистемах не рассматривались как уязвимость, так как непривилегированные пользователи не могли к ним обращаться. После того, как появился "user namespace" ошибки в подобных подсистемах стали иметь иное значение - эксплуатация уязвимости в ядре из изолированного окружения приводила к выполнению кода на уровне ядра и позволяла получить привилегированный доступ ко всей системе. В Ubuntu в качестве дополнительного уровня защиты была реализована гибридная схема, выборочно оставляющая некоторым программам возможность создавать "user namespace" при наличии профиля AppArmor с правилом "allow userns create" или прав CAP_SYS_ADMIN. Подобная защита позволяла уменьшить риск эксплуатации уязвимостей в подсистемах ядра (сократить поверхность атаки), но при этом сохранить возможность полноценной sandbox-изоляции в избранных приложениях. Создание "user namespace" с привилегированным доступом внутри контейнера представляет угрозу только если в системе не установлены все доступные обновления и в ядре присутствует известная неисправленная уязвимость. Выявлено три способа обхода механизма ограничения доступа к "user namespace", позволяющих непривилегированному локальному пользователю создать "user namespace" c привилегиями администратора внутри, достаточными для выполнения эксплоитов, требующих прав CAP_SYS_ADMIN или CAP_NET_ADMIN:

Для блокирования найденных лазеек разработчики Ubuntu рекомендуют отключить возможность изменения профилей AppArmor утилитой aa-exec, выставив настройку "sysctl kernel.apparmor_restrict_unprivileged_unconfined=1". Также рекомендовано деактивировать профили AppArmor у приложений, имеющих доступ к "user namespace". В поставке по умолчанию подобные профили присутствуют у busybox и nautilus, а для проверки наличия отдельно установленных программ с подобными правами можно использовать команду "sudo aa-status --filter.mode=unconfined". Для отключения AppArmor-профилей busybox и nautilus (если не требуется использование утилит busybox с "user namespace" и можно обойтись без генерации миниатюр в nautilus) следует использовать команды: sudo ln -s /etc/apparmor.d/busybox /etc/apparmor.d/disable sudo apparmor_parser -R /etc/apparmor.d/busybox sudo ln -s /etc/apparmor.d/nautilus /etc/apparmor.d/disable sudo apparmor_parser -R /etc/apparmor.d/nautilus Дополнительно можно отметить раскрытие сведений об уязвимости (CVE-2025-0927) в драйвере HFS+, позволяющей получить root-привилегии в системе. Проблема вызвана переполнением буфера, возникающем при обработке специально сформированных образов ФС. Для эксплуатации уязвимости требуется доступ к созданию "user namespace" или монтированию дисковых образов (например, пользователям Ubuntu с активным локальным сеансом polkit предоставляет право создания loop-устройств и монтирования блочных устройств, применяемые для автоподключения USB Flash). Проблема проявляется только в ядрах Linux до версии 6.12. Опубликован рабочий эксплоит, использование которого продемонстрировано в Ubuntu 22.04 с ядром 6.5.0-18-generic.

| ||

|

Обсуждение (74 +20) |

Тип: Проблемы безопасности |

| ||

| · | 28.03 | Проект Organic Maps перенёс разработку с GitHub на Forgejo (80 +45) |

|

Проект Organic Maps, развивающий мобильное приложение для автономной навигации с картографическими данными из OpenStreetMap, объявил о переносе разработки с GitHub на платформу Forgejo, развёрнутую на собственном сервере. Перенос выполнен после того, как администрация GitHub принудительно перевела GitHub-репозиторий в архивный режим из-за санкций в отношении одного из разработчиков. Добиться снятия блокировки удалось только вчера, т.е. спустя две недели с момента инцидента.

Проект Organic Maps является форком приложения MAPS.ME, созданным его изначальными авторами после продажи MAPS.ME компанией mail.ru компании Daegu Limited, которая перевела проект на проприетарную модель разработки. Код проекта Organic Maps распространяется под лицензией Apache 2.0. В ходе миграции на новую платформу перенесены: репозиторий с 54 тысячами коммитов, 9.5 тысяч сообщений (issues), 100 тысяч комментариев и 4.3 тысячи pull-запросов. Платформа Forgejo является форком проекта Gitea, который в свою очередь ответвился от платформы Gogs. Ключевыми особенностями Forgejo является низкое потребление ресурсов (может использоваться в дешёвых VPS) и простой процесс установки. Предоставляются типовые возможности работы с проектами, такие как управление задачами, отслеживание проблем (issues), pull-запросы, wiki, средства для координации групп разработчиков, подготовка релизов, автоматизация размещения пакетов в репозиториях, управление правами доступа, сопряжение с платформами непрерывной интеграции, поиск кода, аутентификация через LDAP и OAuth, доступ к репозиторию по протоколам SSH и HTTP/HTTPS, подключение web-хуков для интеграции со Slack, Discord и другими сервисами, поддержка Git-хуков и Git LFS, инструменты для миграции и зеркалирования репозиториев.

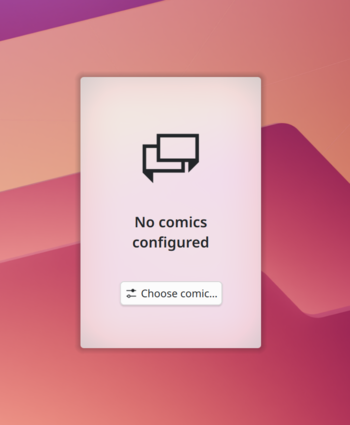

| ||

| · | 28.03 | Бета-выпуск Ubuntu 25.04 (237 +10) |

|

Представлен бета-выпуск дистрибутива Ubuntu 25.04 "Plucky Puffin", после формирования которого произведена полная заморозка пакетной базы, и разработчики перешли к итоговому тестированию и исправлению ошибок. Релиз запланирован на 17 апреля и отнесён к промежуточным выпускам, обновления для которых формируются в течение 9 месяцев. Готовые тестовые образы созданы для Ubuntu, Ubuntu Server, Lubuntu, Kubuntu, Ubuntu Mate, Ubuntu Budgie, Ubuntu Studio, Xubuntu, UbuntuKylin (редакция для Китая), Ubuntu Unity, Edubuntu и Ubuntu Cinnamon.

Основные изменения:

| ||

|

Обсуждение (237 +10) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||