|

В развиваемом в Северной Корее дистрибутиве Red Star Linux 3.0 (переработанный вариант CentOS 6) найдена очередная показательная уязвимость. Если ранее, в дистрибутиве была выявлена лазейка, позволяющая любому пользователю запустить терминал с правами root, то на этот раз уязвимость позволяет организовать выполнение любых команд в системе при клике в браузере на специально оформленную ссылку.

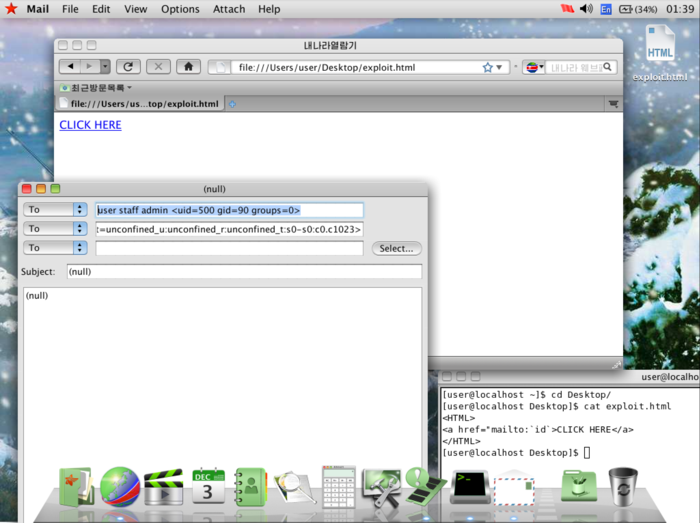

В Red Star по умолчанию предлагается web-браузер Naenara 3.5, основанный на кодовой базе Firefox. Для выполнения внешних обработчиков URL в браузере задействована специальная утилита /usr/bin/nnrurlshow, которая вызывается при клике на ссылки вида "mailto:" или "cal:". Суть уязвимости в том, что содержимое ссылки передаётся утилите в качестве аргумента командной строки без применения экранирования спецсимволов, что позволят разместить ссылку вида "mailto:`cmd`", после клика на которую в системе будет выполнена команда "cmd". Например, результат клика на ссылке "mailto:`id`" показан на следующем скриншоте:

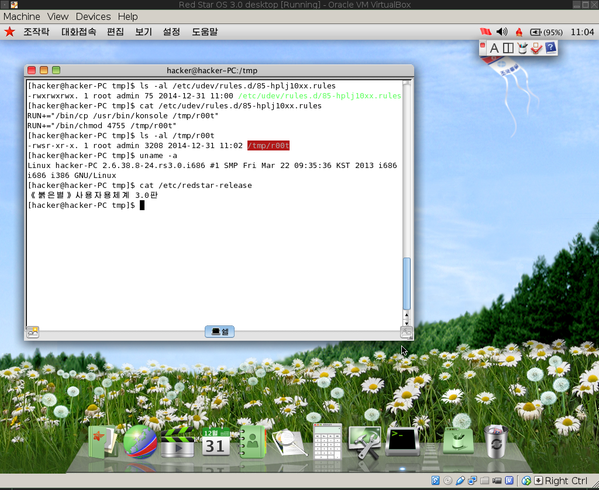

Метод получения root-доступа в системе через создание своих правил udev:

|